- Pokéman Go: So hält der Handy-Akku länger!

- Vorsicht: Viren-Mails vom Scanner / Kopierer!

- Ab 2017: Auf diesen Handys läuft WhatsApp bald nicht mehr!

- Virus-Mail mit angeblicher Rechnung: Alexander am Zoo

- Brandgeruch und Rauch: Samsung-Handy löst Alarm in Flugzeug aus

- Dringendes Update: Adobe schließt 82 Sicherheitslücken in Flash, Acrobat und Reader

- Vorsicht, Virus: „Paketankündigung zu Ihrer Sendung 0221036778“

Makro-Viren in Word-Dateien: Vorsicht vor diesen Emails!

Compterhilfen » News » Makro-Viren in Word-Dateien: Vorsicht vor diesen Emails!

19.07.2016, 14:42 Uhr (59573x gelesen)

Nachdem die Anti-Viren Programme immer besser werden und Virus-Bedrohungen immer besser und schneller erkennen, scheinen die Makro-Viren eine Renaissance zu erleben: Das sind kleine Skript-Stücke, die in Office-Dateien (zum Beispiel Word- oder Excel-Dokumente) eingebettet sind. Selber sind sie nicht unbedingt schädlich, können aber im Hintergrund richtige Viren aus dem Internet herunterladen, wenn man unachtsam ist.

Nachdem die Anti-Viren Programme immer besser werden und Virus-Bedrohungen immer besser und schneller erkennen, scheinen die Makro-Viren eine Renaissance zu erleben: Das sind kleine Skript-Stücke, die in Office-Dateien (zum Beispiel Word- oder Excel-Dokumente) eingebettet sind. Selber sind sie nicht unbedingt schädlich, können aber im Hintergrund richtige Viren aus dem Internet herunterladen, wenn man unachtsam ist.

Da die meisten Nutzer Makros in Office-Dokument aber nur für sehr bestimmte Aufgaben benötigt, sollte man die Funktion in den Einstellungen im Office-Programm (oft unter Sicherheit) in der Regel besser ausschalten.

In den letzten Tagen wurden uns zahlreiche Emails von unseren Lesern weitergeleitet, die alle eines gemeinsam haben: Als Anhang kommt kein ZIP-Archiv mehr mit versteckter, ausführbarer Exe-Datei, die sich als Word-, Excel- oder PDF-Dokument tarnt. Der Anhang ist tatsächlich eine echte Office-Datei – allerdings enthält sie ein Makro-Skript. Auch die Mails sehen echt aus – auf deutsch verfasst und ohne die typischen Rechtschreibfehler, mit der sich viele Phishing-Mails erkennen lassen.

Prüfen Sie daher am Besten zunächst die Sicherheitseinstellungen in Ihren Office-Programmen, ob dort Makro Inhalte automatisch ausgeführt werden: Das sollte man als erstes deaktivieren. Außerdem sollten die Office-Programme Word, Excel und Powerpoint mit den neuesten Updates über „Windows Update“ versorgt sein.

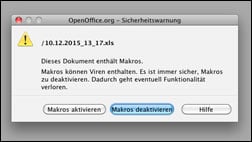

Alternativ können Sie heruntergeladene Dateien oder per Email empfangene Anhänge zuerst mit dem kostenlosen OpenOffice Programm prüfen, das zwar über etwas weniger Funktionen als Word oder Excel verfügt, dafür aber auch weniger anfällig für die bekannten Office-Sicherheitslücken ist: Wenn ein Dokument versucht, auf eine noch nicht behobene Sicherheitslücke in Microsoft Office zuzugreifen, funktioniert der Virus in OpenOffice nämlich nicht und die Datei kann direkt gelöscht werden, bevor sie in Word oder Excel Schaden anrichten kann.

Der Wortlaut der Emails lautet zum Beispiel:

Sehr geehrte Damen und Herren,

anbei erhalten Sie eine neue Bestellung von der Firma BSH Hausgeräte GmbH.

Geben Sie bitte die Bestellnummer auf der Rechnung an, so dass eine schnelle Zuordnung und damit Veranlassung der Zahlung gewährleistet ist.Mit freundlichen Grüßen,

BSH Order Center

Manchmal, wie in der Email von „Paul zu Seinscheint“ ist die Mail auch komplett leer und enthält nur als Anhang eine Datei („10.12.2015_13_17.xls„). „Hauke Nilsson“, angeblich Verkaufsberater für Suzuki und BMW in Neumünster, hat neben dem Anhang „CCE30032015_00001.doc“ zumindest noch die Signatur eines Autohauses an die Email gehängt. Das Autohaus gibt es aber tatsächlich, daher ist es auch möglich, dass „Hauke Nilsson“ sich bereits zuvor einen Virus eingefangen hatte, der jetzt unbemerkt über seinen Rechner gefährliche Spam-Mails verschickt.

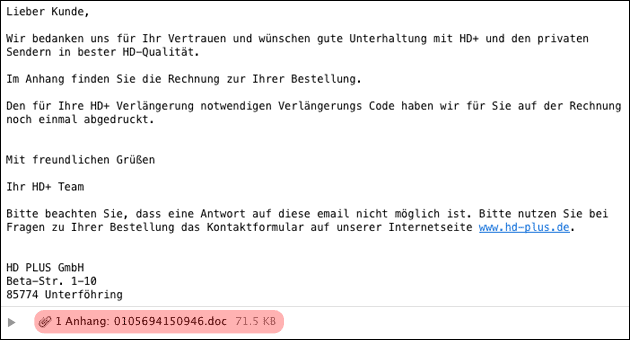

Update 14.12.: Neue Virus-Mail der „HD PLUS GmbH“!

Diesmal enthält die Mail, die angeblich von der „HD PLUS GmbH“ stammt, eine angebliche Rechnung über die Bestellung des HD+ Paketes – damit kann man private Fernsehsender für ein Jahr lang in HD Qualität sehen, zahlt aber doppelt: Einmal für das HD+ Paket und einmal durch das Ansehen der Fernsehwerbung. Die angehängte Word-Datei heißt „0105694150946.doc„, der Text der Email lautet:

Lieber Kunde,

Wir bedanken uns für Ihr Vertrauen und wünschen gute Unterhaltung mit HD+ und den privaten Sendern in bester HD-Qualität.

Im Anhang finden Sie die Rechnung zur Ihrer Bestellung.

Den für Ihre HD+ Verlängerung notwendigen Verlängerungs Code haben wir für Sie auf der Rechnung noch einmal abgedruckt.

Mit freundlichen Grüßen

Ihr HD+ TeamBitte beachten Sie, dass eine Antwort auf diese email nicht möglich ist. Bitte nutzen Sie bei Fragen zu Ihrer Bestellung das Kontaktformular auf unserer Internetseite www.hd-plus.de.

Auch diese Email ist nicht echt und soll den Benutzer zum Öffnen der angehängten Datei verleitet. Der Makro-Virus kann dann im Hintergrund unbemerkt Schaden anrichten.

Update 15.12.: Virus-Mail von der „Büromarkt Böttcher AG“!

Auch heute kamen neue Emails an, die eine Office-Datei (Word Dokument oder Excel Tabelle) als Anhang enthielten – wieder mit einem eingebetteten Makro. Einige der Emails hatten keinen Text-Inhalt, dafür aber als Anhang Dateien mit dem Datei-Namen „PS007XX20000584 – Confirmation with Photos.DOC„.

Alphonso Sosa, angeblich von der Firma „BCP Transportation, Inc.“, sendete die angebliche Rechnung mit dem Namen „invoice_scan_59809945.doc„. Der Inhalt der Mail lautete:

Dear Customer:Attached please find an invoice(s) for payment. Please let us know if you have any questions.

We greatly appreciate your business!

Alphonso Sosa

BCP Transportation, Inc.

Auch die „Cleansing Service Group“ (CSG) aus Fareham, Hampshire schickte heute eine angebliche Rechnung mit dem sehr kurzen Text-Inhalt: “ Please see attached invoice from Cleansing Service Group.

Any queries please do not hesitate to contact us“ und der angehängten Rechnung „15069447.doc“.

Abschließend erhielten wir gleich zwei Emails, die angeblich von der Firma „Büromarkt Böttcher AG“ aus Jena stammen – einmal mit dem Firmennamen als Absender, einmal mit dem Namen „Oswin Vogel“ als Email-Absender. Die Emails enthielten einen Anhang mit Namen „invoice82209306.doc“ oder „Rechnung_D30005775083.DOC“ – der Text der Mails lautete:

Sehr geehrte Damen und Herren,

vielen Dank für Ihren Auftrag. Dieser wird umgehend durch unser Logistikzentrum versendet.

Beiliegend erhalten Sie Ihre Rechnung.

Ihre Kundennummer: D58550400

Ihre Rechnungsnummer: D30005775083Mit freundlichen Grüßen

Ihr Team der Büromarkt Böttcher AG

und:

Ihre Rechnung von der Büromarkt Böttcher AG

Sehr geehrte Damen und Herren,

vielen Dank für Ihren Auftrag. Dieser wird umgehend durch unser

Logistikzentrum versendet.Beiliegend erhalten Sie Ihre Rechnung.

Ihre Kundennummer: D81288800

Ihre Rechnungsnummer: BFD48815

Mit freundlichen Grüßen

Ihr Team der Büromarkt Böttcher AG

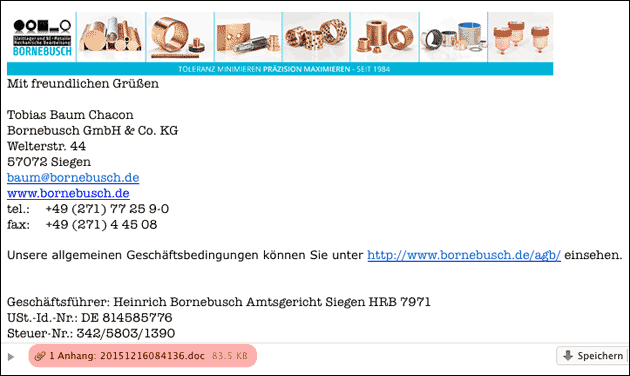

Update 16.12.: „Bestellung 96149“ von Tobias Baum

Gleich viermal erreichte uns heute morgen eine Email, die angeblich von Tobias Baum Chacon von der Bornebusch GmbH & Co. KG aus Siegen stammt: Der Betreff lautet „Bestellung 96149„, die Email hat außer der Adresse in der Signatur keinen eigenen Inhalt – angehängt befindet sich aber die Datei „20151216084136.doc“ – wieder ein Word-Dokument mit einem integrierten Makro-Virus.

Auch hier gilt: Die Datei nicht öffnen, sondern lieber Rücksprache mit dem Absender halten, was der Inhalt des Anhangs sei, falls man tatsächlich eine Nachricht von der Firma erwartet.

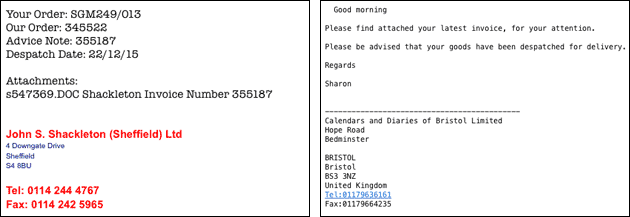

Update 17.12.: Order SGM249/013 / Order: 345522 / Invoice No. 29017252

Heute erreichten uns zwei neue englische Emails mit einer angehängten DOC-Datei und einem XLS Dokument. Das eine kam angeblich von einer „Sharon Samuels“ von „Calendars and Diaries of Bristol Limited“, die zweite Nachricht von „Jonathan Carroll“ von der Firma „John S. Shackleton (Sheffield) Ltd“.

Der Inhalt der Emails:

Good morning

Please find attached your latest invoice, for your attention.

Please be advised that your goods have been despatched for delivery.Regards

Sharon——————————————–

Calendars and Diaries of Bristol Limited

Hope Road

Bedminster

und:

Your Order: SGM249/013

Our Order: 345522

Advice Note: 355187

Despatch Date: 22/12/15Attachments:

s547369.DOC Shackleton Invoice Number 355187John S. Shackleton (Sheffield) Ltd

4 Downgate Drive

Sheffield

Update 18.12.: „Bestellung“ von Krell, Jürgen

Heute erreichten uns mehrere Emails, die angeblich von Jürgen Krell, „Leiter Einkauf“ bei der Firma „BERGES Antriebstechnik“ stammen sollen. Die Emails enthielten außer der Signatur keinen Inhalt – dafür aber den Anhang „13042092.doc„. Auch dieses Word Dokument enthielt wieder schädliche Makros, die das kostenlose OpenOffice aber erkannt hatte. Der Anhang sollte daher auf keinen Fall geöffnet und am besten direkt gelöscht werden, im Zweifelsfall sollte man Rücksprache mit dem Absender halten, ob dieser die Email tatsächlich selber versendet hat.

Update 21.12.: Wieder neue Emails von Jürgen Krell (BERGES Antriebstechnik)

Auch heute erreichten uns wieder drei gefälschte Emails, die wie auch schon am Freitag angaben, von Jürgen Krell von der Firma BERGES Antriebstechnik zu stammen. Wie auch schon am Freitag waren die Emails ohne einen eigenen Text und enthielten nur die folgende Signatur:

Mit freundlichen Grüßen

BERGES Antriebstechnik/Einkauf

i.A. Jürgen Krell

Leiter EinkaufTel: +49 2264 17-145

Fax: +49 2264 17-144

E-Mail:[email protected]

——————————————–

BERGES Antriebstechnik GmbH & Co. KG

Industriestr. 13, 51709 Marienheide

Tel.: +49 2264 17 0, Fax: +49 2264 17 125

E-Mail: [email protected]

Internet: http://www.berges.de

Auch der mitgesendete Anhang war wieder der gleiche: Die Word-Datei „13042092.doc„, die wie auch in der vorigen Woche wieder ein Makro enthielt, aber außer dem Makro keinen eigenen Inhalt.

Update 22.12.: Gefälschte Emails von der Textilreinigung Klaiber

Heute erreichten uns zwei Emails, die angeblich von der Textilreinigung Klaiber aus Schwenningen stammen sollen und mit dem Betreff „Lieferschein“ zugestellt wurden. Im Anhang befand sich ein Word-Dokument mit dem Namen „11815–113686.doc„. Dieser enthielt keinen sichtbaren Inhalt – allerdings ebenfalls einen Makro-Virus, vor dem OpenOffice allerdings gewarnt hatte.

Der Inhalt der Email lautet:

Sehr geehrte Damen und Herren,

in der Anlage erhalten Sie wie gewünscht den aktuellen Lieferschein.

Bei Fragen stehen wir Ihnen gerne zur Verfügung.

Mit freundlichen Grüßen

Textilreinigung Klaiber

Gewerbestrasse 39

78054 VS – Schwenningen

Telefon 07720 / 33238

Telefax 07720 / 33641

Update 23.12.: Virus-Rechnung von mpsmobile GmbH

Auch heute erreichten uns Emails, die mit angeblichen Rechnung versuchen, den PC mit Viren zu infizieren: Aktuell ist das zum Beispiel eine Rechnung, die vorgibt von der „mpsmobile GmbH“ zu stammen und als Anhang eine angebliche Rechnung mit Namen „19875_Rechnung_2015-18637_20151222.doc“ enthält.

Der Inhalt der Mail:

Sehr geehrte Damen und Herren,

anbei erhalten Sie das Dokument ‚Rechnung 2015-18637′ im DOC-Format. Um es betrachten und ausdrucken zu können, ist der DOC Reader erforderlich. Diesen können Sie sich kostenlos in der aktuellen Version aus dem Internet installieren.

Mit freundlichen Grüssen

mpsmobile Team___________________________________

Dear Ladies and Gentlemen,

please find attached document “Rechnung 2015-18637‘ im DOC-Format. To view and print these forms, you need the DOC Reader, which can be downloaded on the Internet free of charge.

Best regards

mpsmobile GmbH

Update 24.12.: Rechnung von Heitmann Metallhandel GmbH

Auch an Weihnachten bleiben die Makro-Viren leider nicht aus: Heute erreichten uns Nachrichten mit dem Betreff „Rechnung 31074445 – Auftrag: 530655 – Ihre Bestellung: telef.“, die angeblich von Celine Kollmorgen von der Firma Heitmann Metallhandel GmbH aus Köln stammen sollen. Die Email enthält außer der automatisch angehängten Signatur keinen weiteren Inhalt, als Anhang kommt aber die Datei „31074445.DOC“ mit – auch diese enthält wieder ein schädliches Makro und sollte daher gar nicht erst geöffnet werden.

Update 23.03.: „Rechnung 56712772 – Auftrag: 391635 – Ihre Bestellung: telef.“

Heute erreichte uns ein Hinweis auf neue Emails, die angeblich wieder von Celine Kollmorgen von der Firma Heitmann Metallhandel GmbH stammen sollen. Diesmal allerdings als „Rechnung 56712772“, statt als „Rechnung 31074445“. Auch der Anhang ist neu: Statt der DOC Datei kommt die gefährliche Email diesmal mit dem Anhang „rechn_96939-auftrgbnr048263.rtf“ – auch dieser enthält wieder Macro-Viren und sollte auf keinen Fall geöffnet werden.

Update 01.03.: Neue Emails von der „Büromarkt Böttcher AG“!

Am ersten März erreichten uns neue Emails, die wieder angeblich von der Büromarkt Böttcher AG stammen sollen – allerdings diesmal angeblich direkt von dem Vorstand „Erich Vogt“ persönlich. In der aktuellen Email befindet sich im Anhang allerdings keine Word-Datei, sondern ein ZIP Archiv mit dem Namen „Rechnung Nr.995713.zip“ – in dem Archiv liegt diesmal die Javascript-Datei „statistics_78174116693.js“.

Der Text der Email lautet dieses Mal:

Ihre Rechnung von der Büromarkt Böttcher AG

Sehr geehrte Damen und Herren,

vielen Dank für Ihren Auftrag. Dieser wird umgehend durch unser

Logistikzentrum versendet.Beiliegend erhalten Sie Ihre Rechnung.

Ihre Kundennummer: 421600583

Ihre Rechnungsnummer: D30921833708Mit freundlichen Grüßen

Ihr Team der Büromarkt Böttcher AGBüromarkt Böttcher AG

Update 29.03.: HD+ – „Ihre Rechnung zur Bestellung 0357970273464“

Heute erreichten uns gleich zwei Emails, die angeblich eine Rechnung für das kostenpflichtige Privatfernsehen über HD+ enthalten sollen: Der Betreff war einmal „Ihre Rechnung zur Bestellung 0357970273464“ und in der anderen Email „Ihre Rechnung zur Bestellung 574380950261321„. Der Text lautet in beiden Emails:

Wir bedanken uns für Ihr Vertrauen und wünschen gute Unterhaltung mit HD+ und den privaten Sendern in bester HD-Qualität.

Im Anhang finden Sie die Rechnung zur Ihrer Bestellung.

Den für Ihre HD+ Verlängerung notwendigen Verlängerungs Code haben wir für Sie auf der Rechnung noch einmal abgedruckt.

Mit freundlichen Grüßen

Ihr HD+ TeamBitte beachten Sie, dass eine Antwort auf diese email nicht möglich ist. Bitte nutzen Sie bei Fragen zu Ihrer Bestellung das Kontaktformular auf unserer Internetseite www.hd-plus.de.

HD PLUS GmbH

Beta-Str. 1-10

85774 UnterföhringUST-ID DE 249297389

Amtsgericht München, HRB 159479

Geschäftsführer: Wilfried Urner (Vors.), Georges Agnes, Martin Oberfrank, Timo Schneckenburger

Als Anhang gab es diesmal eine ZIP Datei mit dem Namen „0357970273464.zip“ und einmal die Datei „574380950261321.zip“. In den ZIP Archiven lagen statt der vermeintlichen Rechnungen die Javascript-Dateien „LHN8898179409.js“ und „YDL9721944501.js“ – die auf keinen Fall ausgeführt werden sollen, da sie sich ungefragt mit einem fremden Webserver verbinden.

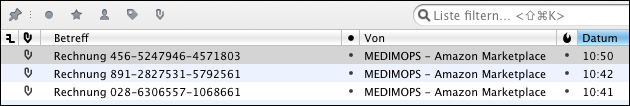

Update 30.03.: Gefälschte Emails von „MEDIMOPS – Amazon Marketplace“

Mittlerweile kommen die gefälschten Emails auch von Anbietern, die ihre Waren über den Amazon Marketplace verkaufen – heute erreichten uns drei Emails von „MEDIMOPS – Amazon Marketplace“, alle mit einer „marketplace.amazon.de“ Email-Adresse. Der Betreff unterscheidet sich, hier werden unterschiedliche Rechnungsnummern genannt – passend zu der Rechnungsnummer wird auch immer ein diesmal als RAR Archiv gepackter Anhang mit gleichem Namen verschickt.

Der Betreff lautet zum Beispiel:

- Rechnung 028-6306557-1068661

- Rechnung 891-2827531-5792561

- Rechnung 456-5247946-4571803

Der Inhalt der Email lautet:

Sehr geehrte Kundin, sehr geehrter Kunde,

vielen Dank für Ihren Einkauf im medimops-Shop auf Amazon.

Im Anhang dieser E-Mail erhalten Sie die Rechnung für Ihre Bestellung 302-7941588-3536357.

Wir hoffen Sie bald wieder als Kunde begrüßen zu dürfen.Herzliche Grüße,

Ihr medimops-TeamBei Fragen nutzen Sie bitte unser Kontaktformular auf unserer Webseite. Jetzt neu: Die momox iPhone/Android App mit integriertem Barcode-Scanner. Deutschlands erster mobiler Direktankauf von Büchern, CDs, DVDs und Spielen. KOSTENLOS erhältlich im App Store/Android Market.

Impressum:

momox GmbH

Frankfurter Allee 77

10247 Berlin

Auch hier enthalten die RAR Dateien statt der Rechnung eine Javascript-Datei, die nach dem Öffnen normalerweise automatisch im Browser gestartet wird und sich dann mit dem Internet verbinden kann, um weitere, schädliche Daten nachzuladen.

Update 03.05.: Angebliche Rechnung „1Deins Computer GmbH / Amazon“

Wer öfters bei Drittanbietern über Amazon einkauft, kennt die typischen Rechnung-Emails: Der Anbieter verschickt die Rechnung per Email, die Ware kommt meist direkt von Amazon. Heute erreichten uns mehrere gefälschte Rechnungen im „.docm“ Format: Ein Office-Format, das speziell für die Verwendung von Makros mit Office 2007 eingeführt wurde. Eine Rechnung ist im Anhang „RE02865271.docm“ nicht enthalten, dafür aber ein möglicherweise gefährliches Makro.

Der Betreff lautet zum Beispiel „Ihre Rechnung zu Ihrer Amazon Bestellung und Versand durch Amazon [2001011]“, „Ihre Rechnung zu Ihrer Amazon Bestellung und Versand durch Amazon [6678324]“ oder „Ihre Rechnung zu Ihrer Amazon Bestellung und Versand durch Amazon [2470787]“ – nur die angebliche Rechnungsnummer am Ende variiert.

Der Inhalt der Email lautet:

Sehr geehrte Damen und Herren,anbei Ihre Rechnung 2865271 als DOC Dokument zu Ihrem Einkauf bei Amazon.

Ihre Ware wurde direkt vom Amazon Lager an Sie verschickt.

Bitte beachten Sie, dass die Zahlungsabwicklung ausschließlich über Amazon erfolgt.

Wir danken für Ihren Einkauf.

Freundliche Grüße,

1Deins Computer GmbH1Deins Computer GmbH

Grosse Neugasse 6

D-50667 Köln

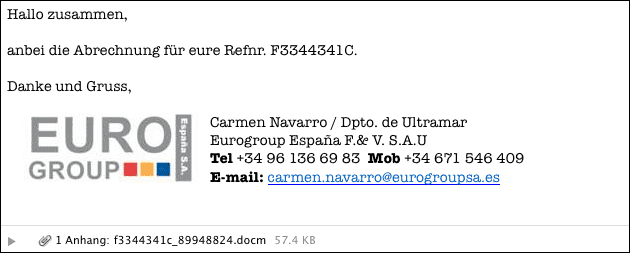

Update 04.05.: mpsmobile GmbH und Euro Group

Nach dem es in den letzten Wochen ruhiger war, erreichten uns heute gleich wieder mehrere gefälschte Emails, die angeblich eine Rechung enthalten sollen – statt dessen aber ein leeres Dokument mit einem Makro enthalten: Die ersten Mail geben vor, von der spanischen Euro Group zu stammen: Der Inhalt ist recht kurz, hier ändert sich nur die Referenz-Nummer:

Hallo zusammen,anbei die Abrechnung für eure Refnr. 1EB3F5F32.

Danke und Gruss,

Carmen Navarro / Dpto. de Ultramar

Eurogroup España F.& V. S.A.U

Tel +34 96 136 69 83 Mob +34 671 546 409

E-mail: [email protected]

Die Nummer lautet zum Beispiel „1EB3F5F32“, „540F53FDD“, „1B54EB1DD“ oder „F3344341C“.

Rechnung 2016-13861 der Firma mpsmobile GmbH

Eine weitere angebliche Rechnung gibt vor, von der Firma mpsmobile GmbH zu stammen – der Betreff der Email lautet „Rechnung 2016-13861“. Auch hier ist wieder eine angebliche Rechnung im „.docm“ Format angehängt. Die Absender bleiben wenigstens ihrem Muster treu: Ende 2015 warnten wir schon einmal vor gefälschten Emails von „mpsonline“, der Text und auch das Muster für die Rechnungsnummer sind gleichgeblieben. Der Inhalt der Email ist zweisprachig und lautet:

Sehr geehrte Damen und Herren,anbei erhalten Sie das Dokument ‚Rechnung 2016-13861′ im DOC-Format. Um es betrachten und ausdrucken zu können, ist der DOC Reader erforderlich. Diesen können Sie sich kostenlos in der aktuellen Version aus dem Internet installieren.

Mit freundlichen Grüssen

mpsmobile Team___________________________________

Dear Ladies and Gentlemen,

please find attached document “Rechnung 2016-13861‘ im DOC-Format. To view and print these forms, you need the DOC Reader, which can be downloaded on the Internet free of charge.

Best regards

mpsmobile GmbH

Angebliche VoIP Rechnung von [email protected]

Heute erreichten uns neue, gefälschte Emails mit angeblichen Rechnungen – angeblich von einem VoIP Provider namens sipcall.de: Die Emails hatten den Betreff „Neue Abrechnung Nr. 209271“, „Neue Abrechnung Nr. 593482“, „Neue Abrechnung Nr. 815698“, „Neue Abrechnung Nr. 620465“ und „Neue Abrechnung Nr. 765774“. Der Inhalt der Mails lautet:

Guten Tag

Im Anhang erhalten Sie die neue Rechnung des vergangenen Monates mit der Abrechnungsnummer 209271.

Für eine fristgerechte Bezahlung danken wir Ihnen. Bei Fragen oder Anregungen steht Ihnen unser Kundendienst gerne zur Verfügung.

Freundliche Grüsse

Ihr VoIP ProviderDies ist eine automatisch generierte Nachricht. Antworten auf diese E-Mail können nicht bearbeitet werden.

Im Anhang der Mails befinden sich dann wieder Word-Dateien, die ein Makro enthalten – die Dateinamen lauten zum Beispiel „INV006-209271.docm“, „INV171170-593482.docm“, „INV61512-815698.docm“, „INV856070-620465.docm“ oder „INV7174-765774.docm“. Wie bei den bisherigen Mails sollte man den Anhang nicht öffnen!

Update 19.07.: Neue Mails vom Kopierer

Heute erhielten wir neue Emails, die angeblich von einem Kopierer in unserem eigenen Netzwerk stammen – als Absender einmal „copier41“ und einmal „copier986“. Der Rest der Email-Adresse ist der Email-Adresse des Empfängers angepasst – bei uns als computerhilfen.de: Damit fallen die gefälschten Mails in großen Firmennetzen nicht so leicht auf und wirken echter, da viele Scanner und Kopierer die eingescannten Dokumente tatsächlich als Email versenden können – dann aber meist in den Formaten PDF oder JPG.

Die aktuelle Email selbst enthielt nur eine Zeile Text: „Image data has been attached to this email.“, dazu dann einen Anhang als .docm Word-Dokument mit Makros.

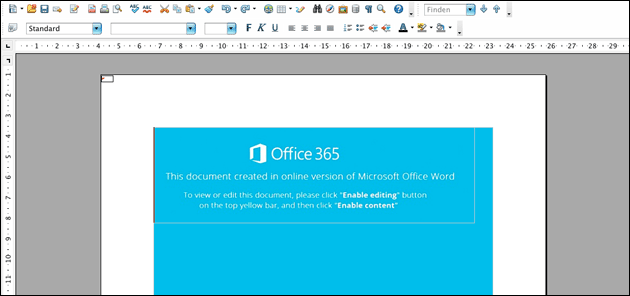

Update 26.11.: Neue Makro-Mails

Während Angreifer in der Zwischenzeit wieder auf Emails mit Viren als Datei-Anhang (oft versteckt in einem gepackten RAR- oder ZIP-Archiv) umgestiegen waren und so zum Beispiel mit gefälschten Bewerbungen die PCs infizieren wollten, sind aktuell wieder Emails mit Makro-Viren unterwegs.

Das Dokument (in unserem Fall eine angebliche Rechnung im Word-Format .DOC) enthält den Hinweis, dass es mit der Online-Version von Microsoft Office Word erstellt wurde. Um den eigentlichen Inhalt sehen zu können, soll man unter „Enable Content“ dann die Ausführung von Makros aktivieren.

Der Text der Email lautet zum Beispiel:

Betreff: Provisionsanspruch der Kommission, RECH:733269, 26.11.2018

Guten Tag,

Könnten Sie bitte bestätigen, ob für die beigefügte Rechnung, die jetzt überfällig ist, eine Zahlung gesendet wurde?

Verbleiben mit freundlichen Grüßen

Auch bei diesen Emails handelt es sich um gefälschte Nachrichten, deren Anhang man nicht öffnen sollte – schon gar nicht, wenn das Text-Programm einen Hinweis auf Makros, wie ganz oben in unserem Bild zu sehen, ausgibt.

Letzte Computer News:

Mehr Tipps zu Makro-Viren in Word-Dateien: Vorsicht vor diesen Emails!

Microsoft testet endlich einen Schutz gegen gefährliche Makro-Viren in Office-Dokumenten: ...

Aktuell sind wieder neue Phishing Emails unterwegs, die eine angebliche Rechnung im Anhang enth...

Viele Scanner und Kopierer haben mittlerweile einen Netzwerk-Anschluss oder WLAN-Zugriff und k�...

- Schwarze Thumpnails in Emails statt bunte Vorschau in Emails die ich versenden m

Hallo ihr Lieben, Ich bin Sängerin und versende Bewerbungen immer per Email und hänge dann auch im...

- Wiewomit es in einen solchen Ausgangszustand formatiert wurde, womit (und wie) m

Mein uralter Laptop (Bj. 2011) hat einen i5-Prozessor, 16GB RAM, ein CD/DvD-Laufwerk und 2 USB-Porta...

- Excel - Makro

Hallo,wer kann mir weiter helfen, möchte in eine Zelle mittels Marko einen Hacken hineinsetzen.LG U...

- Vorsicht - Sicherheitslücke bei TeamSpeak!

Ältere Versionen von dem bei Spielern gern genutztzen TeamSpeak sind unsicher, so die Entwickler ...

- Excel Makro - 2 Dateien

Hallo,ich habe eine größeres Problem. Ich bekomme 2 Excel-Dateien, die nur ein Feld/eine Spalte ge...

Makro-Viren in Word-Dateien: Vorsicht vor diesen Emails!