- Wordpress 4.4.2 erschieben: 17 Fehler + Sicherheitslücken korrigiert

- VoiceOver einschalten / ausschalten: Wenn der Mac plötzlich spricht...

- VoiceOver einschalten / ausschalten: Wenn der Mac plötzlich spricht...

- Wordpress mit Virus infiziert: Finden und löschen (z.B. Stealrat)!

- Wordpress schützen: so sichert man sein Wordpress ab

- VoiceOver einschalten / ausschalten: Wenn der Mac plötzlich spricht…

- Google-freundliche Wartungsseite: IPs aussperren und Webseite updaten

WordPress mit Virus infiziert: Finden und löschen (z.B. Stealrat)!

CMS Programme wie WordPress sind beliebte Angriffsziele für Hacker: Kostenlos und auf Millionen Webservern installiert lassen sich Sicherheitslücken leicht ausnutzen, um eigene Programme auf den Server zu schleusen – zum Beispiel, um im Hintergrund heimlich massenweise Spam-Emails zu versenden. Dem Webmaster fällt das meist erst auf, wenn der Server langsam wird oder die eigenen Emails nicht mehr versendet werden können, da der Server bereits auf einer der bekannten Spamlisten eingetragen wurde.

Um dort wieder gelöscht zu werden, muss man zunächst das Spam-Problem in den Griff bekommen – dazu muss der komplette Webserver nach unbekannten Dateien durchsucht und diese dann gelöscht oder geändert werden. Zum Durchsuchen des Webservers kann man bei kleineren Webseiten mit einem FTP Programm jeden Ordner und jede ausführbare Datei per Hand auf fremden Code durchsuchen – hat man einen SSH Zugang, geht das mit einer Datei-Suche über das Filesystem des Servers aber deutlich einfacher.

Suche nach infizierten Dateien, die bereits installiert wurden

Das Schwierige an Bot-Programmen wie dem bei Angreifern sehr beliebten Spam-Mailer „Stealrat“ ist, dass es sich bei einer Infektion des Servers irgendwo versteckt. Das kann zum Beispiel in dem „uploads“ Ordner von WordPress (oder einem der Unterordner) sein, mit Pech aber auch ganz woanders. Laut den Sicherheits-Experten von TrendMicro haben die Dateien aber sehr oft Namen wie „admin.php“, „ajax.php“, „defines.php“, „search.php“, „sql.php“, „template.php“ oder „themes.php“ (die komplette Liste gibt es hier). Um solche Dateien über mehrere Ordner zu finden, hilft dieser Linux-Suchbefehl:

find . -ctime -5 -regextype sed -regex ".*/\(admin.php\|ajax.php\|alias.php\|article.php\|blog.php\|cache.php\|code.php\|config.php\|css.php\|db.php\|defines.php\|diff.php\|dir.php\|dirs.php\|dump.php\|error.php\|file.php\|files.php\|footer.php\|functions.php\|gallery.php\|general.php\|global.php\|header.php\|help.php\|inc.php\|include.php\|info.php\|ini.php\|javascript.php\|lib.php\|list.php\|login.php\|menu.php\|model.php\|object.php\|option.php\|options.php\|page.php\|plugin.php\|press.php\|proxy.php\|search.php\|session.php\|sql.php\|start.php\|stats.php\|system.php\|template.php\|test.php\|themes.phptitle.php\|user.php\|utf.php\|view.php\|xml.php\)" -exec ls -l {} \;

Dazu geht man am besten in den obersten Ordner der Webseite und startet den Such-Befehl in einer SSH Shell (z.B. über Putty). Hat man keinen direkten Zugriff auf den Server, muss man den Administrator oder Webhoster darum bitten, die infizierten Dateien zu löschen. Diese kann man auch über FTP finden – das ist aber deutlich aufwendiger, am besten sucht man dann nach dem Änderungsdatum.

Mit dem oben genannten Befehl werden alle Dateien gesucht, unter denen der Stealrat Spam-Bot bisher bekannt ist – und die in den letzten 5 Tagen auf den Server geladen oder dort erstellt wurden. Da sich das Programm aber zahlreiche Namen aussucht, die sonst auch von anderen Skripten und auch von WordPress und zahlreichen Plugins selber verwendet werden (z.B. „search.php“), muss jede gelistete Datei einzeln geprüft werden – findet man nichts, lässt sich die Zeit „-ctime -5“ weiter anpassen: mit „-10“ sucht das Skript nach Dateien, die innerhalb der letzten 10 Tage geändert oder neu hinzugefügt wurden, mit „-20“ sucht man nach Dateien aus den letzten 20 Tagen.

Stealrat: Suche nach Datei-Inhalt

Aber nicht nur nach häufig genutzten Dateinamen lässt sich suchen, auch nach bekannten Inhalten von bekannten Bot-Programmen. Hat man eines auf dem Server gefunden, lassen sich unsere Beispiel-Suchen mit ein paar Zeichen aus dem Skript anpassen: Die Programme erstellen nämlich nicht nur neue Dateien, sondern infizieren auch bisher harmlose Dateien, in dem sie an den Anfang oder das Ende der Datei ihren schädlichen Code einfügen:

Die folgenden Suchbefehle suchen nach bekannten Zeichenfolgen des „Stealrat“ Virus: Ein Spam-Programm, das den Server meistens über eine Sicherheitslücke in CMS-Programmen wie WordPress, Drupal oder Joomla infiziert und sich überall auf dem Dateisystem verstecken kann.

find . -print | xargs -d'\n' grep 'die(PHP_OS.chr(49).chr(48).chr(43).md5('

find . -print | xargs -d'\n' grep 'die(PHP_OS.chr(49).chr(49).chr(43).md5('

find . -print | xargs -d'\n' grep '$qV="stop_";$s'

find . -print | xargs -d'\n' grep '$sF="PCT4BA6ODSE_"'

find . -print | xargs -d'\n' grep '$e29="%YF<p'

Jeder Befehl muss einzeln eingegeben werden – am besten, wenn man sich in der Shell im obersten Ordner des Webverzeichnisses befindet. Im besten Fall sieht das Suchergebnis aus wie folgt: Dann wurde keine Infektion mit einer dieser Zeichenfolgen gefunden und der Server ist zumindest nicht mit den bisher bekannten Varianten von „Stealrat“ infiziert.

Findet man Dateien mit diesem Inhalt, muss man sie ebenfalls von Hand prüfen: Ist die Datei infiziert und gehört zu keinem eigenen Projekt, muss sie dann gelöscht oder mit einem Text-Editor gesäubert werden.

Suche nach geänderten Dateien

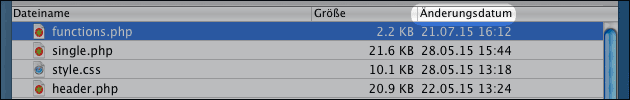

Neben einer Suche nach bekannten Dateinamen oder gefährlichen Datei-Inhalten kann man schädliche Dateien auch anhand des Datums finden. Mit einer einfachen Dateisuche lassen sich neue Dateien anzeigen. Hat man längere Zeit keine Daten mehr auf den Server geladen, lassen sich so Infektionen und Viren schnell aufspüren. Das geht einerseits direkt mit dem FTP Programm, indem man die Dateien nicht nach Namen, sondern nach dem Änderungsdatum sortieren lässt – das dann für jeden einzelnen Ordner und Unterordner:

Alternativ kann man mit SSH Zugriff die Datei-Suche auch direkt auf dem Server ausführen:

find . -ctime -1 -name "*.php" -exec ls -l {} \;

Dies sucht nach allen neuen PHP Dateien, die maximal einen Tag alt sind. Braucht man ältere Daten, kann man den Wert „-ctime“ anpassen: So sucht man zum Beispiel nach Dateien, die innerhalb der letzten 20 Tage neu hinzugekommen sind:

find . -ctime -1 -name "*.php" -exec ls -l {} \;

Findbot: Such-Skript für infizierte Dateien

Das Perl-Programm „Findbot“ durchsucht den Server nach infizierten Dateien, die zu einem Botnetz gehören oder heimlich Spam verschicken. Das Programm kann hier heruntergeladen werden und muss dann auf den eigenen Server geladen werden: Entweder per FTP (dann muss man in der ersten Zeile eventuell noch den Pfad zu dem Perl-Interpreter anpassen), oder per WGET direkt aus einer SSH Shell:

wget http://cbl.abuseat.org/findbot.pl

Anschließend kann man das Programm entweder über den Browser (wenn es per FTP in einen Web-Ordner geladen wurde) oder direkt aus der Shell starten. In der Shell aktiviert man den Findbot dann so (er erstellt automatisch eine Datei mit allen Fundstellen):

perl findbot.pl -c /w1html > findbot.log

- Frageassistent 1 (Seite 2) (69x gelesen)

- pc-einsteigerkurs (19x gelesen)

- datenschutz (10x gelesen)

- Windows XP Reparatur: Windows reparieren (9x gelesen)

- windows-beschleunigen (7x gelesen)

Mehr Tipps zu WordPress mit Virus infiziert: Finde...

-

SCROT überschreibt keine Dateien sondern legt neue an: So ändern Sie das!

» english version Die Linux-Screenshot-Software Scrot überschreibt standardmäßig keine bereits existierenden Dateien, auch wenn ein Dateiname angegeben wurde. Stattdessen wird eine neue Datei mit einer...

-

PNG Dateien verkleinern!

PNG Dateien sind Bilder, die von zahlreichen Programmen geöffnet werden können (siehe auch: PNG Dateien öffnen und PNG Dateien bearbeiten). Außerdem ist PNG das Standard-Format...

-

PNG Dateien bearbeiten (kostenlos!)

Mit diesen kostenlosen Programmen lassen sich PNG Dateien bearbeiten: Nach dem Öffnen kann man sie dann zum Beispiel drehen, spiegel oder beschneiden: Außerdem Text hinzufügen...

-

WordPress Backup + WordPress Seite umziehen auf neuen Server

Mit verschiedenen Backup Plugins kann man seine gesamte Wordpress Seite sichern: Auch das Umziehen auf einen anderen Server ist damit möglich. So kann man eine...

-

Windows 10 und Windows Server – die Unterschiede in der Übersicht

Foto von Windows auf Unsplash Die Betriebssysteme von Microsoft blicken auf eine beeindruckende Erfolgsgeschichte zurück und sind bei weltweiter Betrachtung auf den meisten Computern anzutreffen....

-

So findet man den Thunderbird Profil-Ordner!

Im Profil-Ordner des Open Source Mail-Programms Thunderbird werden das Adressbuch, alle angelegten Ordner und vor allem alle Emails gesichert. Wer diese Daten auf einen neuen...

- Freenet-Groupon-Virus geoeffnet; loeschen??!

Hey! Ich war leider bloed genug um eine E-Mail mit dem Betreff "Ihre Groupon Rechnung Frau F.&q...

- Virus infiziert Firefox

- moechte skype loeschen

- WLAN Router infiziert

WLAN Router infiziert - StandardWLAN Router infiziert Hallo,ich habe dolgendes Problem:Der WLA...

- windows 10 browsermessages + malware infiziert

Wordpress mit Virus infiziert: Finden und löschen (z.B. Stealrat)!